前言

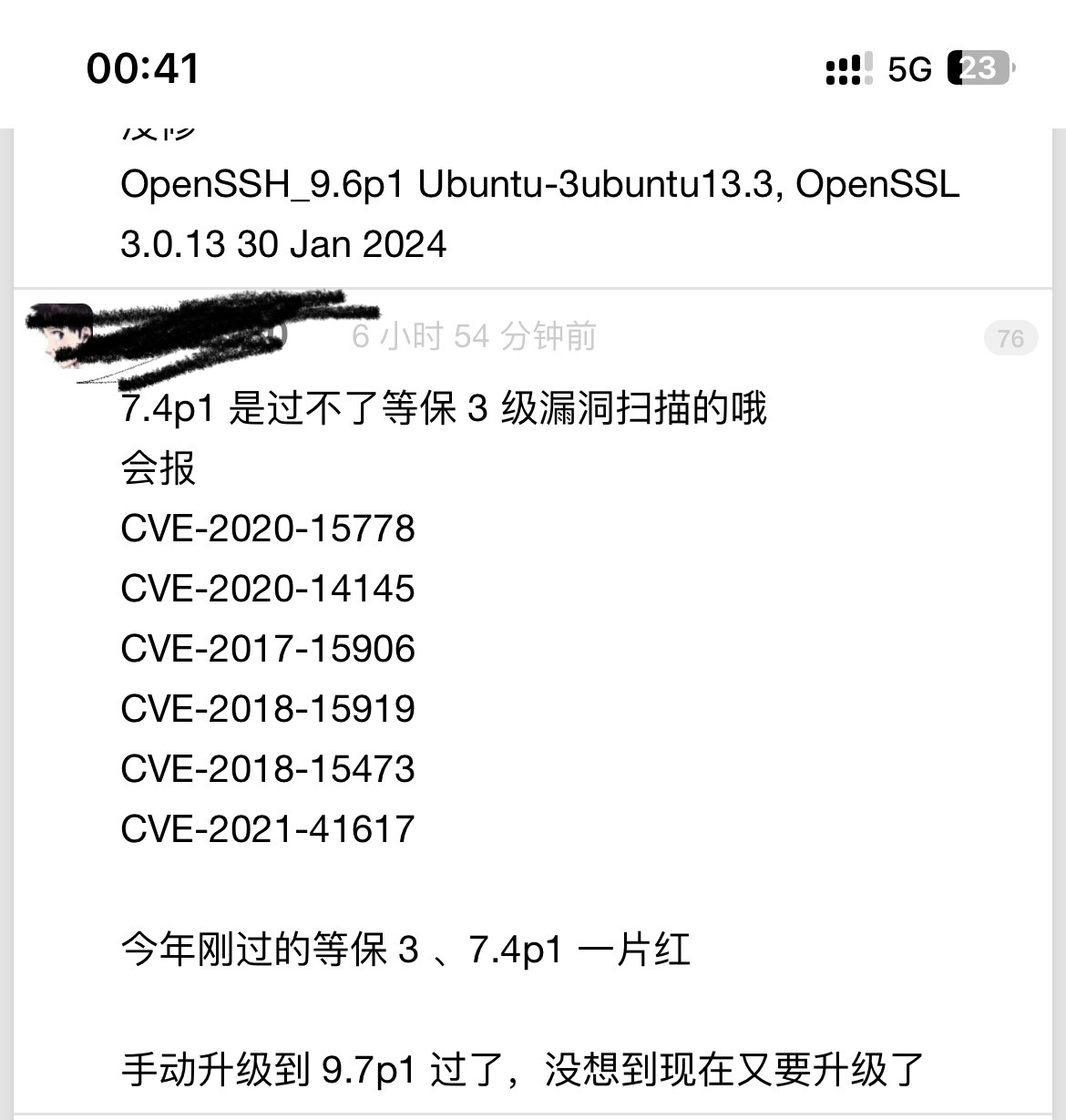

昨天网上突然爆发了OpenSSH漏洞(CVE-2024-6387)这漏洞贼厉害,版本8.5p1~9.7p1的通过该漏洞可以获得getshell。看这消息我立马登上服务瞧了一眼。嘿嘿,我这CentOS7用的还是老版本,不受影响。正当我偷乐的时候,看到评论说7.4p1有CVE-2020-15778、CVE-2020-14145等6个漏洞,这又让我紧张起来。

#ssh -V

OpenSSH_7.4p1, OpenSSL 1.0.2k-fips 26 Jan 2017

漏洞情况

虽然我服务器没什么价值,黑了也无所谓,但万一拿我服务器去当肉鸡我这绝对不允许。为确保我的服务器安全还是了解了下以上漏洞,看看是否需要修复。

| 漏洞编号 | 漏洞等级 | 影响版本 | 漏洞描述 |

|---|---|---|---|

| CVE-2020-15778 | 高危 | <=openssh-8.3p1 | 执行带有payload的scp命令,可获得getshell,前提是得知道ssh密码 |

| CVE-2020-14145 | 中等 | 5.7版本至8.3版本 | ssh客户端具有可观察到的差异,导致算法协商中的信息泄漏 |

| CVE-2017-15906 | 中等 | <7.6 | 该漏洞源于程序在只读模式下未能正确的阻止写入操作。攻击者可利用该漏洞创建长度为零的文件 |

| CVE-2018-15919 | 高危 | 5.7~7.8 | PoC已公布,攻击者可利用此漏洞猜测用户名 |

| CVE-2018-15473 | 高危 | 5.7~7.7 | PoC已公布,攻击者可利用此漏洞猜测用户名 |

| CVE-2021-41617 | 6.2到8.7版本 | 根据系统配置的不同,继承的组可能会让辅助程序获得意外的权限,导致权限提升 |

总结

通过以上漏洞信息,黑客可以猜测到我的用户,但是想getshell需要再费点劲。我这小服务升级OpenSSH再等等吧,centos7停服,说不定哪天得换系统了。

参考

OpenSSH 命令注入漏洞(CVE-2020-15778)

IVS3800 漏洞扫描出来了 CVE-2020-14145漏洞该怎么办

OpenSSH设计漏

OpenSSH用户名枚举漏洞(CVE-2018-15473、CVE-2018-. 5919)安全预警通告

关于OpenSSH 权限提升漏洞(CVE-2021-41617)的预警提示