前言

近期,飞牛 OS 曝出的高危漏洞事件为所有 NAS 用户提了一个醒:家庭网络与数据安全不容忽视。就我个人的检查而言,暂时未发现系统遭受入侵的迹象(当然,安全领域没有绝对,潜在风险可能尚未显现)。目前,我的家庭网络环境中同时运行着黑群晖与飞牛 OS 双系统。借此机会,我将系统梳理一下自己在 NAS 网络安全防护方面的设置与思路,希望能为大家提供一份实用的参考。

正文

为方便家人远程访问与备份,我选择了 IPv6 公网直连的方案,具体实现方法可参考我之前的文章:《通过 IPv6 服务内网 nas》。

路由器安全配置

-

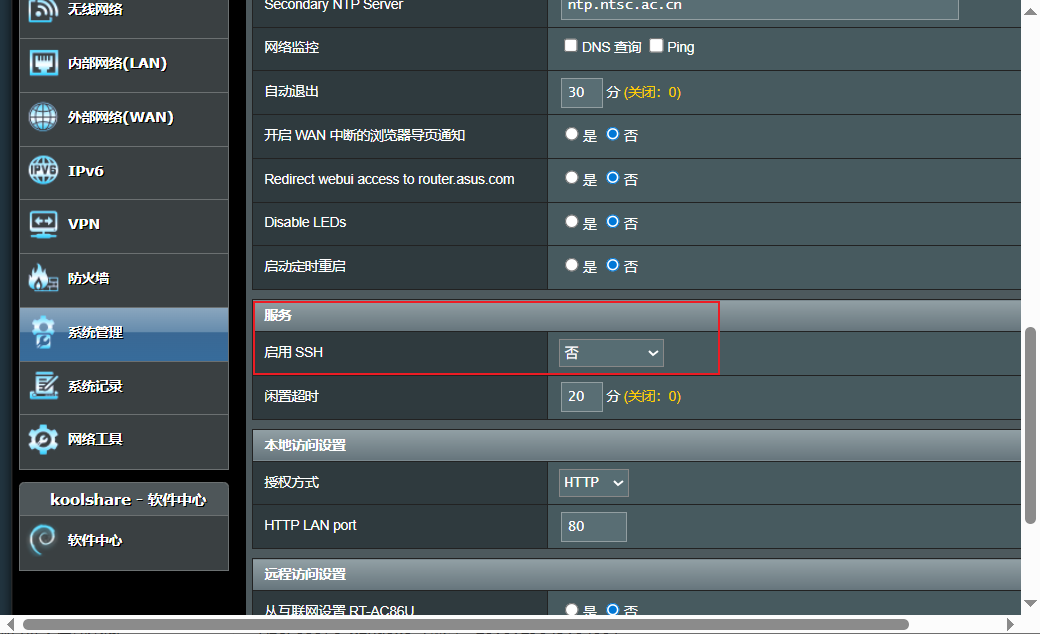

默认关闭 SSH 等管理服务,仅在必须维护时临时开启,降低被扫描攻击的风险。

-

启用 IPv6 防火墙,仅放行 NAS 管理所必需的特定端口,屏蔽其他所有流量。

群晖安全设置

参考了“我不是矿神”的详尽教程《群晖系统安全设置 禁止所有外国IP访问 添加网络威胁黑名单》,并结合自身情况进行了调整,核心措施如下:

-

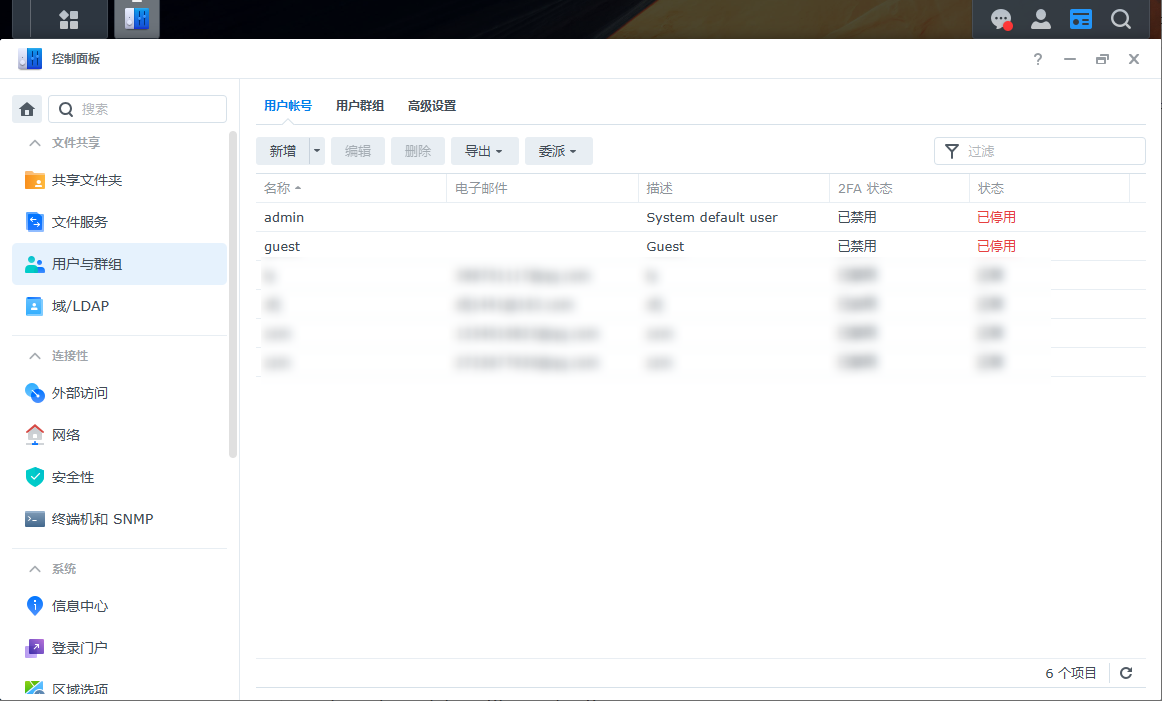

禁用默认账号,如:admin、gust,为所有个人账户启用 OTP 双重认证(家人账户可视使用习惯酌情简化)

-

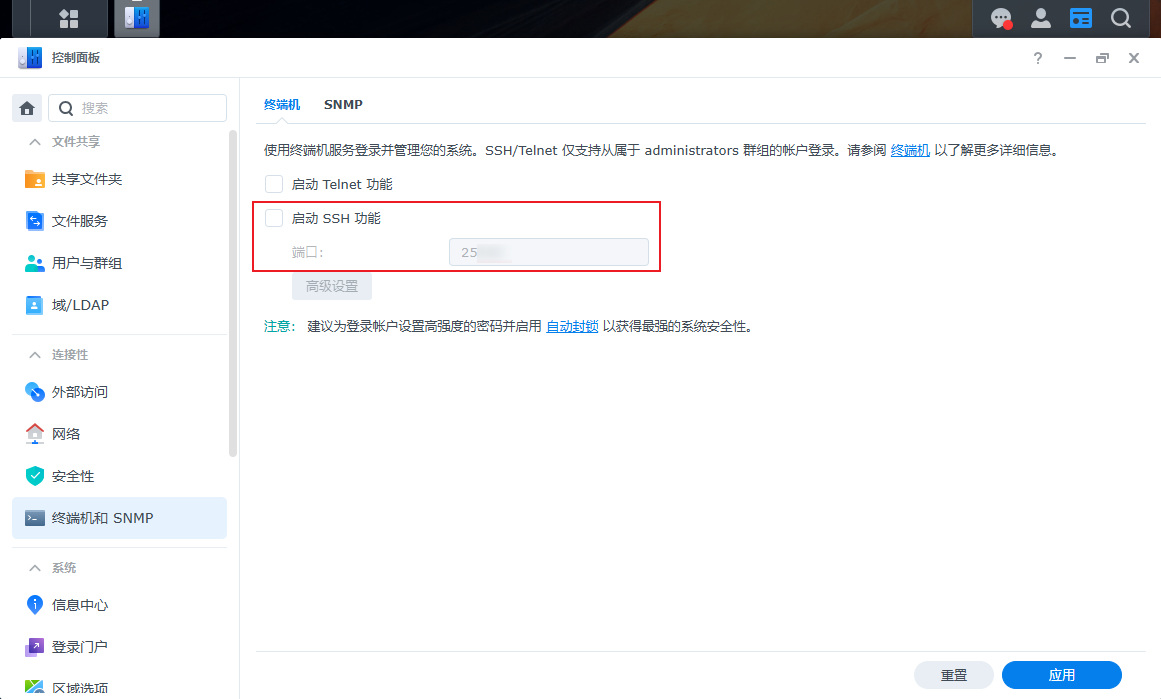

关闭非必需的 SSH 服务,并修改其默认端口

-

更改群晖 DSM 的默认 HTTP/HTTPS 访问端口(5000/5001)。

-

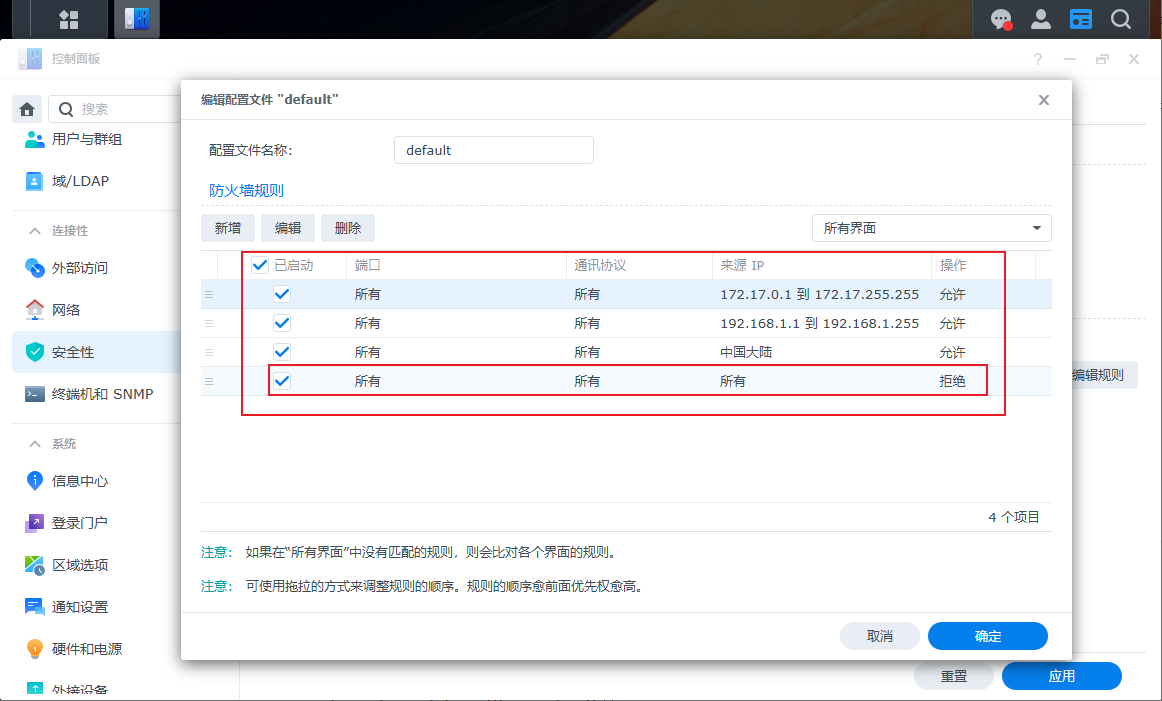

启用防火墙设置,允许局域网IP、docker容器IP、国内IP访问,禁止国外IP访问任何端口(重点)

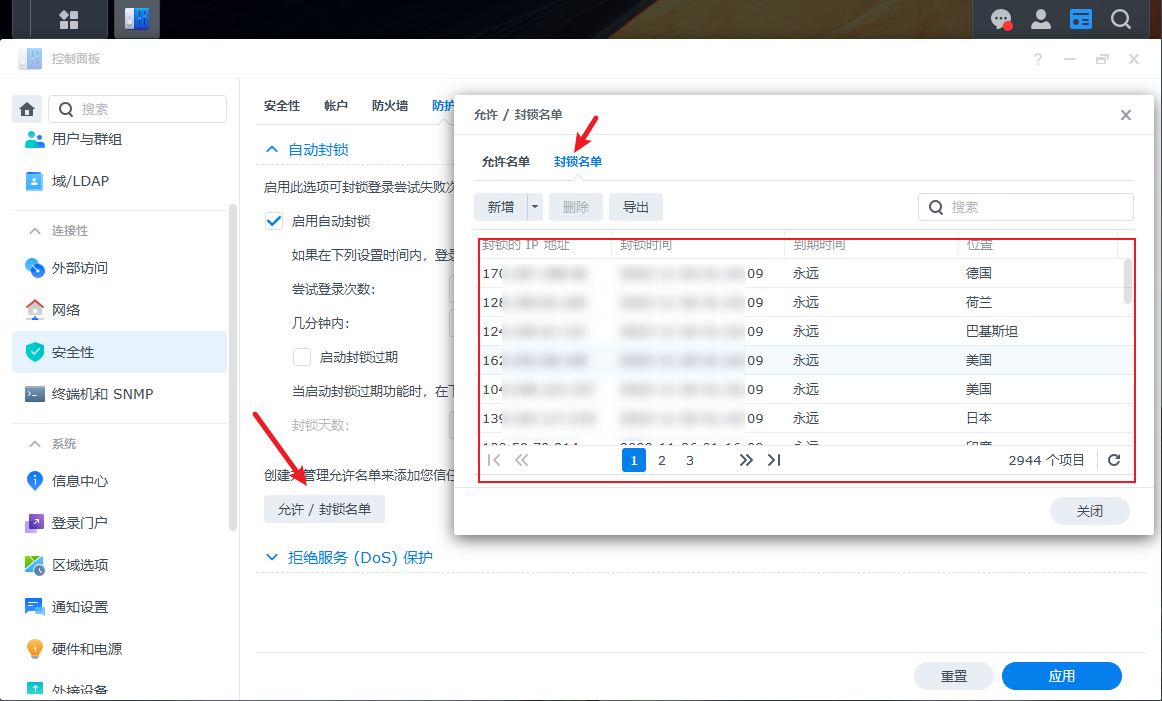

- 主动将已知的恶意 IP 地址段加入黑名单,进行前置封堵。

飞牛OS安全配置

鉴于近期的安全事件,飞牛OS 的防护同样重要,其配置思路与群晖基本一致,形成统一的安全基线:

-

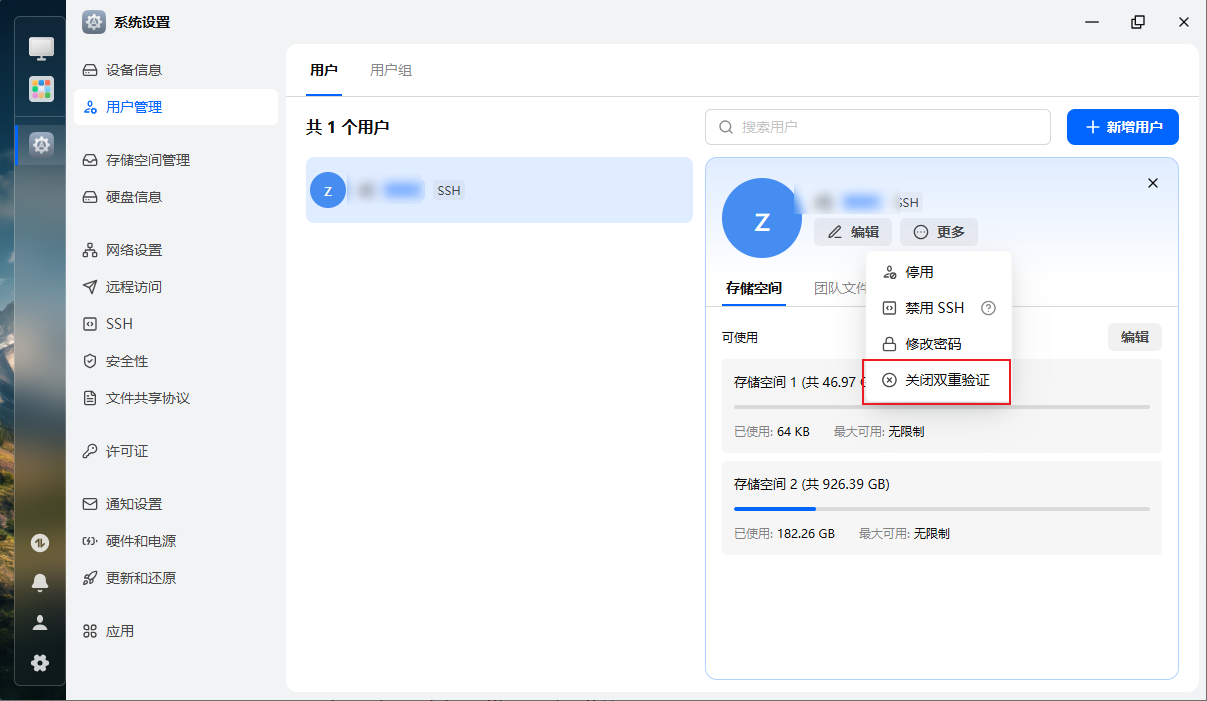

为所有个人账户启用 OTP 双重认证

-

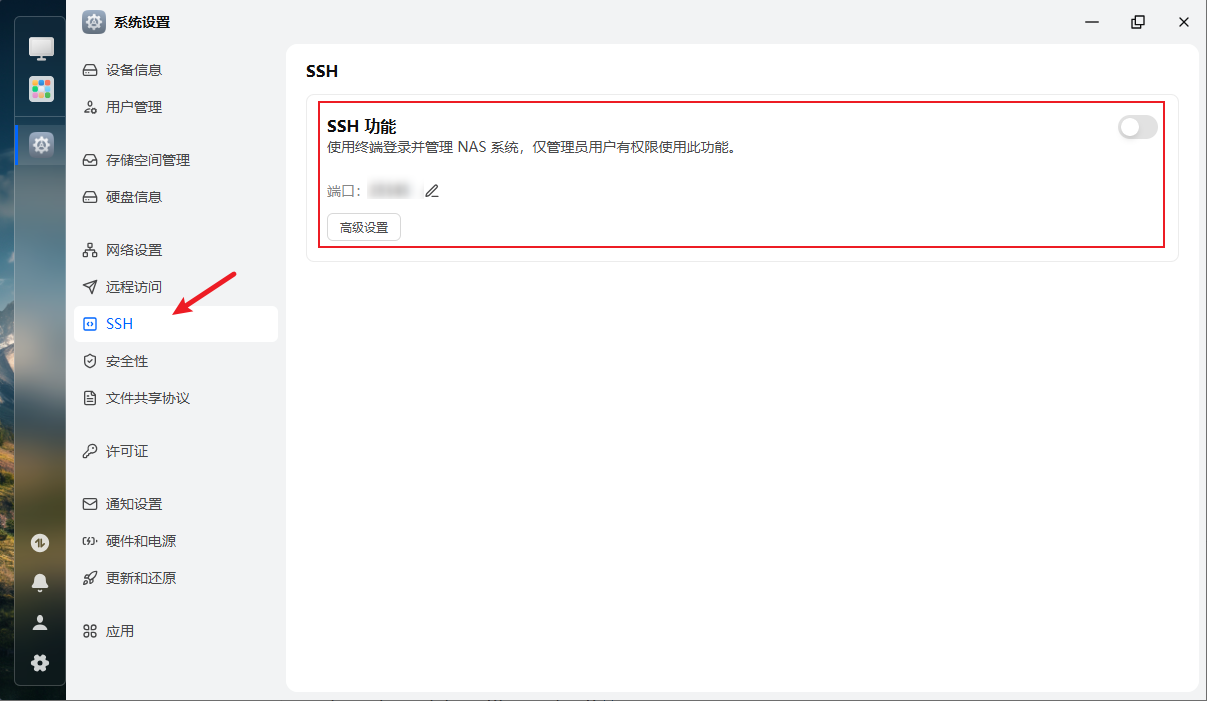

关闭非必需的 SSH 服务,并修改其默认端口

-

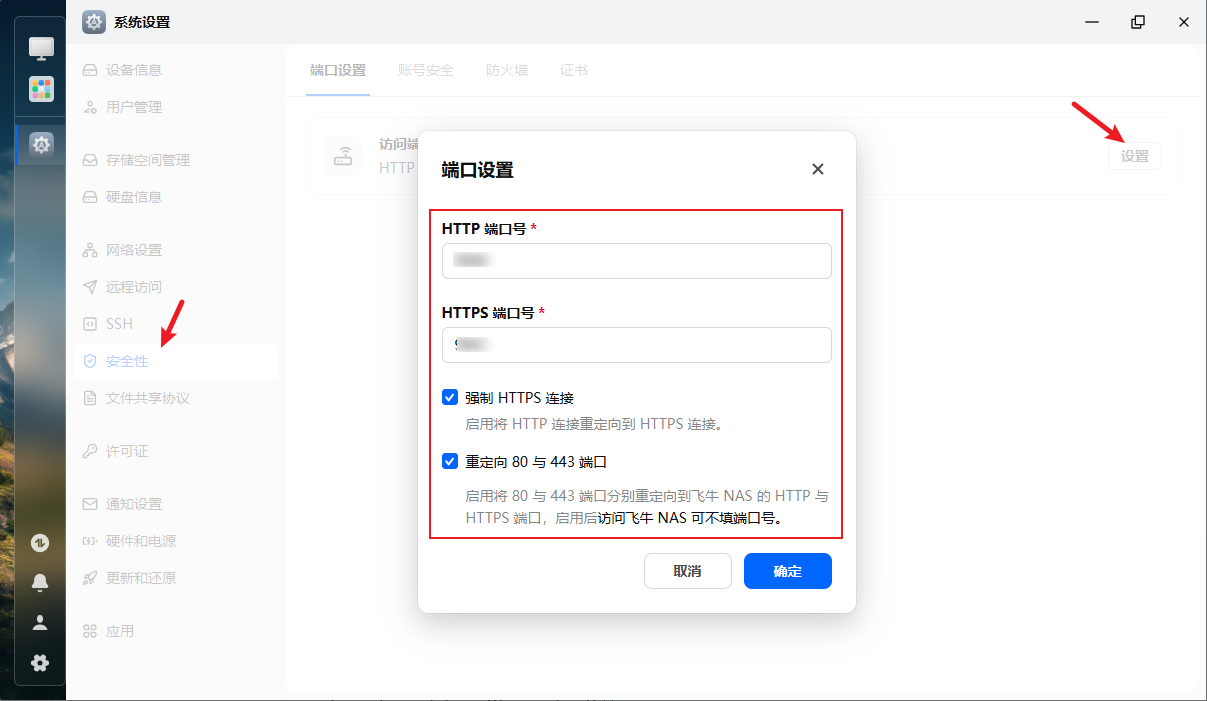

修改默认 Web 管理端口(建议使用10000以上高位端口)

-

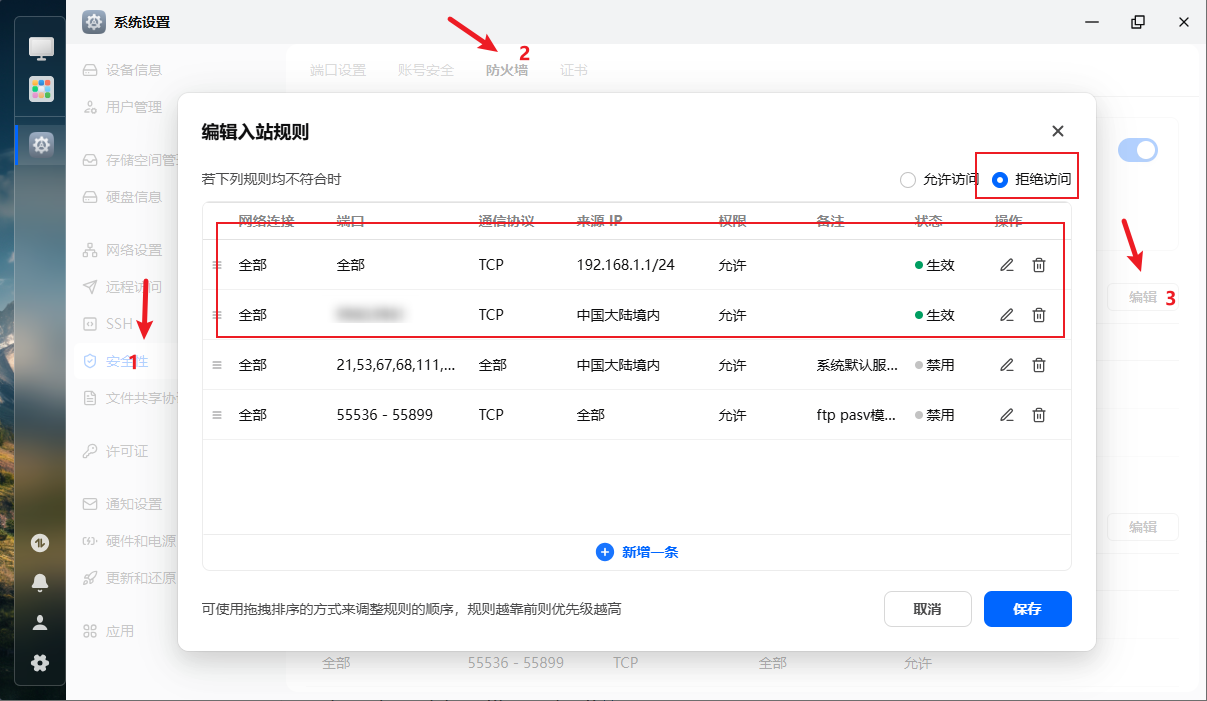

启用并配置防火墙,允许局域网IP、中国IP访问,其他IP拒绝

最后的兜底方案

没有绝对安全的系统,只有能否找回的数据。为了应对极端情况(如 0-day 漏洞利用或硬件故障),我还采用了 双机冷备 方案,备机每天凌晨同步主NAS数据。

总结

以上是我个人NAS使用过程中的一些安全措施,上仅供大家参考。